KeyRanger: primer ransomware detectado que encripta los archivos de OS X

Publicado por Pablo Asekas

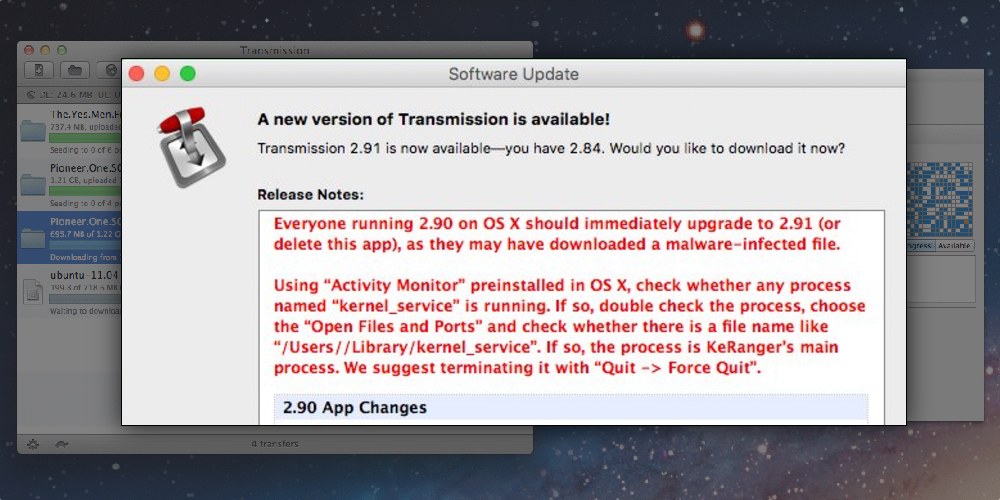

Ayer saltaron las alarmas entre todos los usuarios de OS X que usan el cliente de BitTorrent Transmission. La actualización 2.90, lanzada hace una semana, viene infectada con un ransomware llamado KeyRanger que cifra todos nuestros archivos personales y ofrece desencriptarlos a cambio de una determinada cantidad de dinero.

Rápidamente, Transmission emitió una nueva actualización que eliminaba KeyRanger de todo Mac infectado, pero no ayudaba a la gente que ya tiene encriptado su sistema.

El reporte viene por PaloAlto Networks, que identifica los distintos archivos que provocan el encriptado. En particular, hay un archivo llamado General.rtf en la ubicación Transmission.app/Contents/Resources.

Para encriptar nuestro disco, Transmission mueve ese archivo a la ubicación /Library/kernelservice y ejecuta kernel_service.

Tras la ejecución, KeyRanger genera 3 archivos más que ubica en /Library. Esos archivos son: .kernel_pid, .kernel_time and .kernel_complete. Al acabar, escribe en .kernel_time la fecha actual y se desactiva durante 3 días.

A pesar de estar desactivado, cada 5 minutos conecta con un servidor ubicado en la red tor a la que le comunica diferente información de nuestro ordenador capturada por el archivo General.rtf.

A los 3 días, automáticamente se ejecuta y encripta todo tipo de archivos que estén ubicados en /Users y en /Volumes siempre y cuando la extensión sea alguna de las siguientes:

- Documentos: .doc, .docx, .docm, .dot, .dotm, .ppt, .pptx, .pptm, .pot, .potx, .potm, .pps, .ppsm, .ppsx, .xls, .xlsx, .xlsm, .xlt, .xltm, .xltx, .txt, .csv, .rtf, .tex

- Imágenes: .jpg, .jpeg

- Audio y vídeo: .mp3, .mp4, .avi, .mpg, .wav, .flac

- Archivos: .zip, .rar., .tar, .gzip

- Código fuente: .cpp, .asp, .csh, .class, .java, .lua

- Bases de datos: .db, .sql

- Email: .eml

- Certificados: .pem

Tras encriptar nuestros datos, se nos pide un pago de 1 bitcoin (al cambio, unos 400$) para desencriptar esos archivos. Se recomienda no pagar porque nadie asegura que tras el pago se vayan a desencriptar realmente nuestros archivos.

Es una faena, sí, pero sería peor si encima perdiésemos 400$ de nuestro bolsillo.

Tras descubrir el ransomware, PaloAlto Networks avisó a Apple y ésta bloqueó el instalador a través de Gatekeeper de OS X, de modo que no se permite la instalación siempre y cuando los permisos de seguridad en el Preferencias del sistema > Seguridad y privacidad estén configurados para sólo instalar aplicaciones de la Mac App Store y desarrolladores identificados.

Para los afectados por encriptación: poco se puede hacer la verdad. Intentar recuperar todos los archivos con la copia de seguridad y concienciarse para hacerlas más a menudo porque nunca se sabe cuándo puede volver a pasar.

KeyRanger es el primer ransomware descubierto en OS X y probablemente se vuelva a manifestar otras veces ya que los reportes indican que es posible que no esté acabado. Se piensa que los desarrolladores estarían trabajando para encriptar también las copias de seguridad de Time Capsule.

Yo, personalmente, usaba Transmission y, ante la duda, lo he desinstalado completamente con CleanMyMac hasta que todo se aclare más y se calme la situación.

También recomiendo deshabilitar la actualización automática de las aplicaciones. No sé si en Transmission está la posibilidad de automatizarlo, pero nunca está de más tener el control de las versiones que vamos a actualizar o no actualizar. Yo me he librado de KeyRanger precisamente por no actualizar la aplicación.

La respuesta ha sido rápida por parte de Transmission, pero espero en un futuro un informe detallado sobre cómo ha pasado esto y sus labores para evitar que vuelva a pasar en el futuro. Si no se publica, me costará confiar de nuevo en la aplicación porque no sabremos si se ha solventado.

Vía 9To5Mac